10.12.2012 /Статьи

В данной статье рассмотрены основные этапы создания политики безопасности для транспортной сети автоматизированной системы управления органов государственной власти и коммерческих структур как распределенной информационной системы. Отмечаются особенности политики, связанные с общими элементами архитектур транспортных сетей, и их влияние на политику безопасности в целом.

The article describes the main stages of creating security policy for transport network of automated control system in governmental entities and business entities as a distributed information system. The policy features connected with generic elements of transport network architectures are noted as well as their effect on the security policy as a whole.

Ключевые слова: безопасность инфотелекоммуникационной системы, автоматизированная система управления, транспортная сеть, политика информационной безопасности, нарушитель, угроза, защита от несанкционированного доступа, система обеспечения безопасности.

Key words: infocommunication system security, information security policy.

В настоящее время ускоренными темпами идет процесс автоматизации процедур управления структурами различных министерств и ведомств РФ, обеспечивающих повышенные показатели по оперативности, безопасности и устойчивости информационного обмена на базе эффективного использования новых информационных и телекоммуникационных технологий с целью достижения качественно нового уровня управления.

В то же время, на фоне интеграции информационных и телекоммуникационных технологий с процессами управления государством и бизнесом в условиях обостряющегося политического и экономического противостояния стран, усиления террористической угрозы и смещения акцентов от традиционных силовых методов воздействия к нетрадиционным, в первую очередь – информационным, создаются реальные предпосылки к проведению направленных на разрушение телекоммуникационной инфраструктуры, используемой органами государственной власти и коммерческими структурами. Согласно www.cnews.ru (от 3 ноября 2006 года) именно для этих целей «…ВВС США создают командный центр киберпространства, где разместятся 25 тыс. человек, занятых различной военной деятельностью – от электронной борьбы до отключения финансовых и других сетей, если они будут представлять угрозу США».

Все большую актуальность приобретают вопросы обеспечения безопасности информационных и телекоммуникационных систем, в частности, национального сегмента сети Интернет [1].

Создание системы обеспечения безопасности информации (СОБИ) любой информационной системы невозможно без разработки политики информационной безопасности - совокупности документированных концептуальных решений, направленных на защиту информации и ассоциированных с ней ресурсов. [2].

Объединенные автоматизированные системы управления (АСУ) органов государственной власти (ОГВ) и коммерческих структур (КСт) можно отнести к числу сложных информационных систем, что справедливо и в отношении их компонент – транспортных сетей (ТС).

Разработка политики информационной безопасности ТС АСУ ОГВ и КСт предусматривает поэтапное решение нескольких взаимосвязанных задач.

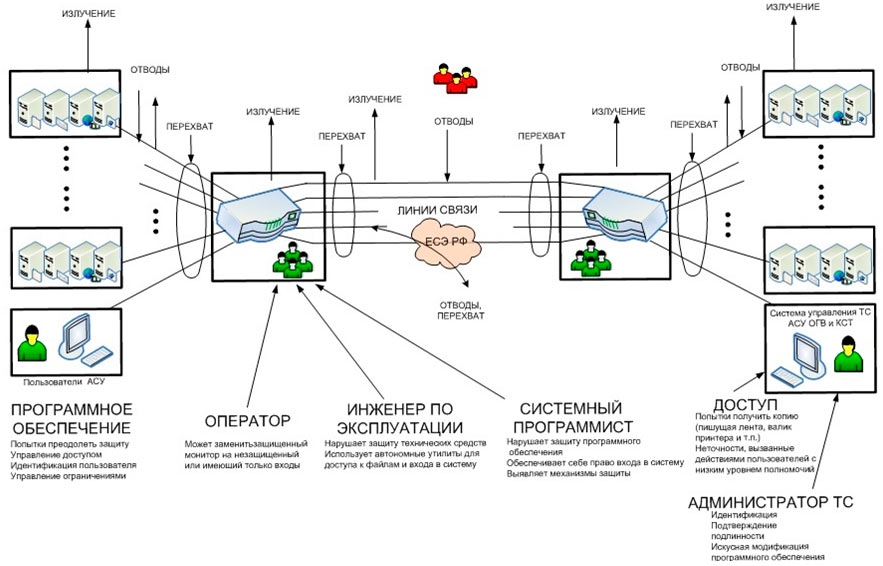

Первым шагом на пути обеспечения информационной безопасности ТС АСУ ОГВ и КСт является определение возможностей нарушителей (модель нарушителя), а также анализ уязвимостей создаваемой сети (модель угроз) (рис. 1). С этой целью примем некоторые допущения, а также определим нужные понятия.

Следует определить угрозы, создаваемые как внешним, так и внутренним нарушителем.

Внешний нарушитель - источник угроз, который не входит в состав обслуживающего персонала и программно-технических средств ТС АСУ ОГВ и КСт. Внешний нарушитель не имеет доступа в контролируемую зону (КЗ) [3] объектов.

Внутренний нарушитель - источник угроз, который является либо обслуживающим персоналом, либо входит в состав программно-технических средств ТС АСУ ОГВ и КСт. Внутренний нарушитель имеет доступ в КЗ объектов.

Пользователей системы относят к одной из двух категорий, в зависимости от их отношения к составу информационной системы. В случае ТС АСУ ОГВ пользователи являются составной частью АСУ, а, следовательно, и внутренними нарушителями. В то же время пользователей АСУ КСт следует отнести к внешним нарушителям.

Рис.1

Схема возможных уязвимостей ТС АСУ ОГВ и КСт

В зависимости от расположения нарушителя (субъекта атаки) относительно функциональных компонентов ТС АСУ ОГВ и КСт и его возможностей в организации компьютерных атак (КА) определяются категории нарушителей.

Должны быть рассмотрены два принципиально различных метода вторжений в систему: пассивные и активные.

При пассивном вторжении нарушитель наблюдает за прохождением информации по линии связи и выполняет анализ потока сообщений или только факт прохождения сообщения, его длину и частоту обмена, не вторгаясь ни в информационный поток, ни в содержание передаваемой информации.

Активное вторжение характеризуется стремлением нарушителя подменить информацию, передаваемую в сообщении. Он может выборочно модифицировать, добавить правильные или неправильные сведения, удалить, задержать или изменить порядок следования сообщений. Нарушитель может также блокировать передачу по сети. Вторжение в процедуру инициализации соединения предполагает подмену текущей процедуры установления связи другой, предварительно скопированной. Такое вторжение называется ложной инициализацией соединения.

В общем случае, пассивные вторжения невозможно выявить, но их легко предотвратить, в то время как активные вторжения легко выявить, но сложно предотвратить.

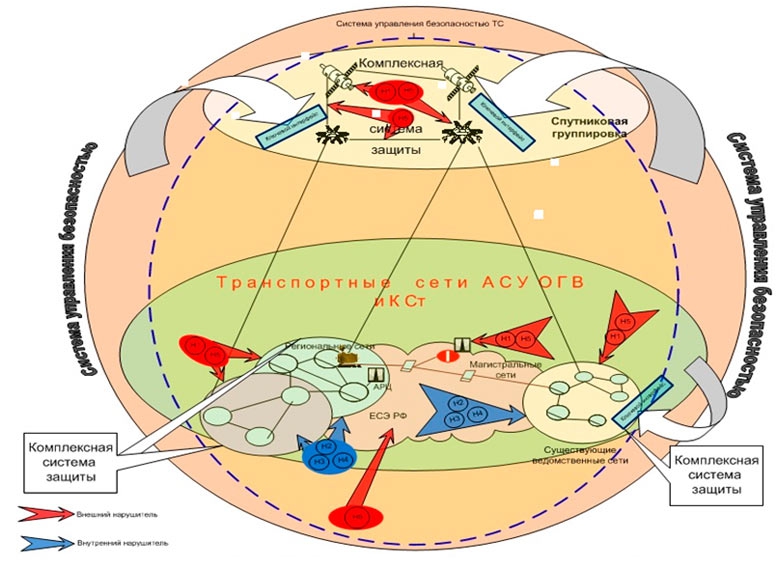

После построения модели нарушителя необходимо определить основные каналы доступа к информации и компонентам ТС АСУ ОГВ и КСт – каналы несанкционированного доступа (НСД) (рис. 2). На рисунке в качестве источника атак приведены типы нарушителей H1 - H5 (внутри окружности) в соответствии с [4].

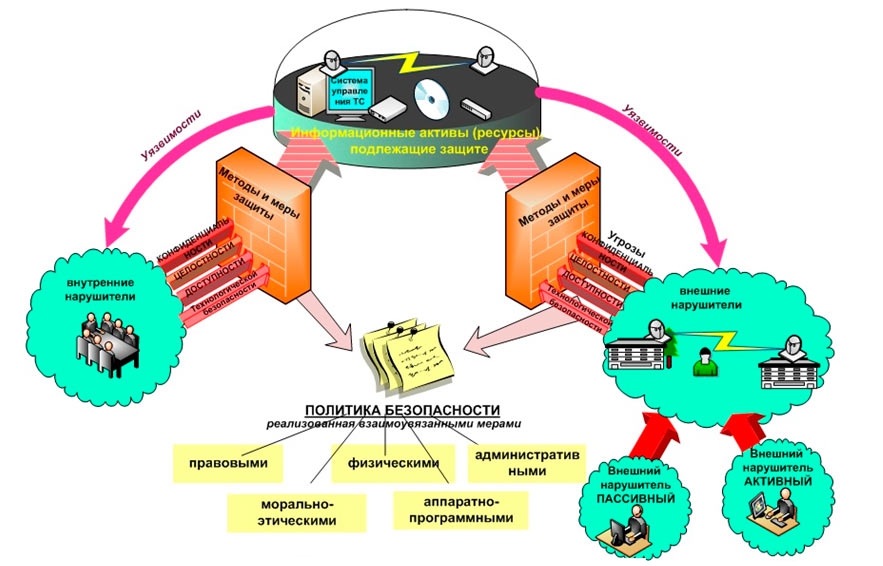

Модель нарушителей и список угроз определяют основу для формирования требований к защите. Когда такие требования известны, могут быть определены соответствующие правила обеспечения защиты. Эти правила, в свою очередь, определяют необходимые функции и средства защиты, определенные в [5]. Совокупность выбранных методов защиты, удовлетворяющих этим требованиям и реализующих такие правила, и составляют политику безопасности ТС АСУ ОГВ или КСт (рис. 3). Политика безопасности является основой для построения СОБИ.

Рис. 2

Направления и источники атак на ТС АСУ ОГВ и КСт

Рис. 3

Схема формирования комплексной политики безопасности

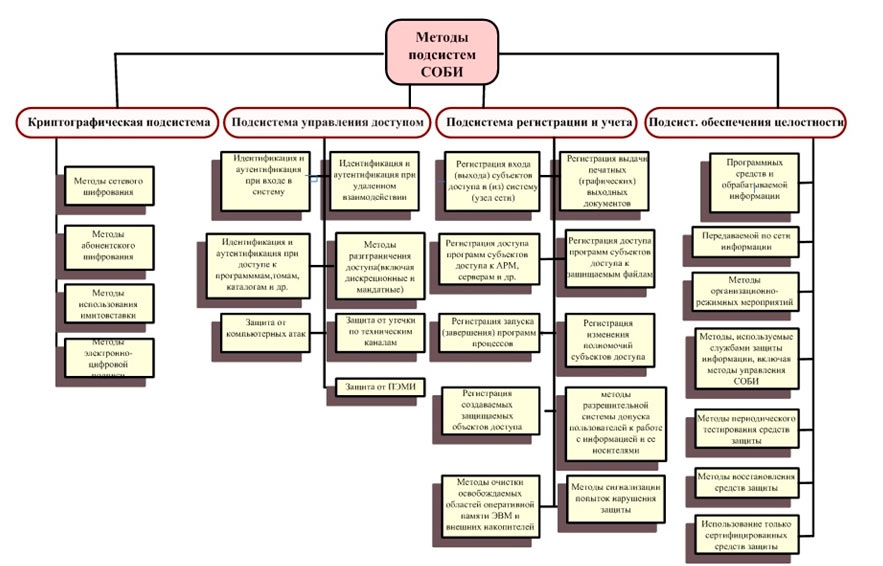

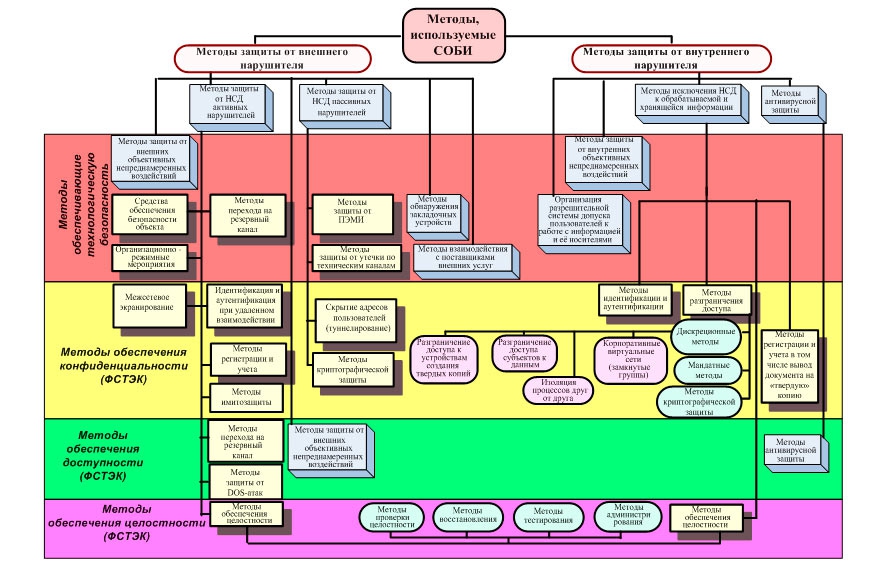

Полный набор методов, обеспечивающих конфиденциальность, целостность и доступность защищаемой информации и информационного ресурса системы, с помощью которых решается задача обеспечения информационной безопасности, приведён в [5], частично аналогичные методы (с учетом, в основном, программно-аппаратных методов) определены в [5]. В соответствии с последним, авторами проведена систематизация упомянутых методов (рис. 4)В соответствии с [6] комплекс программно-технических средств и организационных (процедурных) решений по защите информации от НСД, являющихся частью политики безопасности, реализуется в рамках системы защиты информации от НСД (СЗИ НСД), условно состоящей из следующих четырех подсистем:

Каждая из этих подсистем реализует определенное число методов, входящих в структуру СОБИ, приведенных на рис. 4.

Приведенный выше принцип функционального деления методов обеспечения безопасности принят во ФСТЭК [6]. ФСБ проводит классификацию методов обеспечения безопасности в зависимости от видов угроз создаваемых различными типами нарушителей: внешними (активными и пассивными) и внутренними, что удобно при построении эшелонированной обороны. Полная систематизация методов и мер защиты информации в зависимости от видов угроз приведена на рис. 5. Кроме того, на рисунке представлена взаимосвязь с классификацией, принятой ФСТЭК. На этом же рисунке отдельно выделены методы, реализуемые специализированными подразделениями (защита от утечек по техническим каналам, организационно-режимные мероприятия), не предусмотренные ФСТЭК, а так же методы физической защиты. Эти методы предлагается объединить в отдельное понятие – методы технологической безопасности.

В соответствии с угрозами из всего перечня методов выбирают методы, обеспечивающие защиту от каждой из определенных угроз. Полученный перечень методов и определяет политику безопасности.

Особенности применения методов политики безопасности в различных существующих ведомственных телекоммуникационных системах тесно связаны с угрозами, существующими для этих систем. А угрозы, в свою очередь, определяются наличием и возможностями конкретных типов нарушителей. Отсутствие одного или нескольких типов нарушителей для данной ведомственной системы означает сокращение списка угроз и дает возможность исключить или упростить ряд соответствующих методов защиты.

Рис. 4

Методы подсистемы СОБИ

Рис. 5

Классификация методов СОБИ в зависимости от видов угроз, создаваемых

разными типами нарушителей

После выбора методов должна быть проведена процедура логического обоснования в соответствии с [7], определяющая, что полный набор выбранных методов непротиворечив, обеспечивает защиту от всех определенных угроз. Такое обоснование обычно представляется в виде таблицы, в которой каждой угрозе поставлено в соответствие один или несколько из выбранных методов.

Следует отметить, что большинство существующих на сегодня средств обеспечения защиты реализует не один, а несколько методов или, даже, целых подсистем СОБИ.

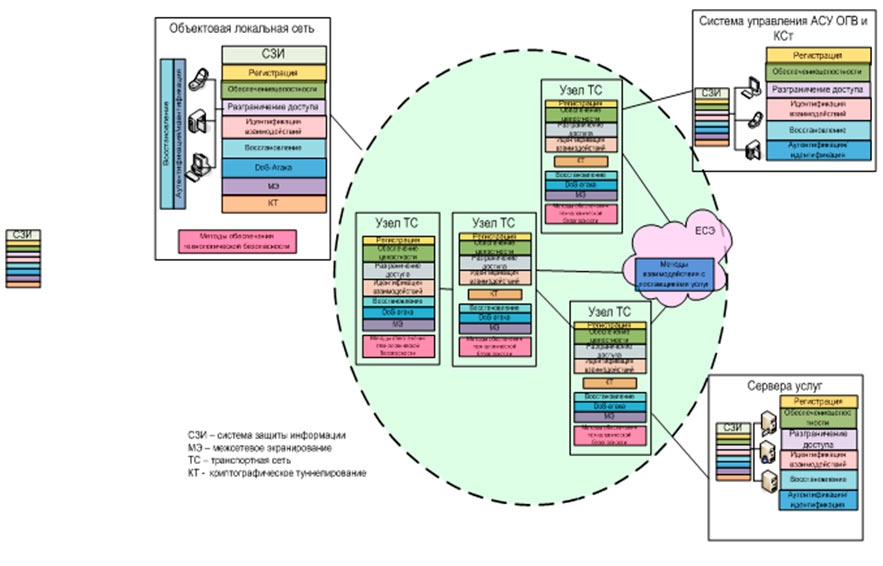

Методы (сервисы) безопасности, какими бы мощными и стойкими они ни были, сами по себе не могут гарантировать надежность программно-технического уровня защиты. Только разумная, проверенная архитектура способна сделать эффективным объединение сервисов, обеспечить управляемость информационной системы, ее способность развиваться и противостоять новым угрозам при сохранении таких свойств, как высокая производительность, простота и удобство использования. На рис. 6 приведена обобщенная архитектура (модель) политики безопасности для ТС АСУ ОГВ или КСт.

Из всего вышесказанного следует, что политика безопасности интегрированной системы ТС АСУ ОГВ и КСт может быть определена в форме списка функций, процедур и средств защиты. Чем длиннее список, тем выше степень защищенности сети. Такой список совместно с разработанной архитектурой и проведенным обоснованием составляет основу формального определения понятия политики безопасности ТС АСУ ОГВ и КСт и является основой для разработки СОБИ защищенной ТС.

Рис.6

Архитектура политики безопасности

Заключение

Создание политики безопасности ТС АСУ ОГВ и КСт, да и вообще для любой территориально распределенной системы, является сложным и многогранным процессом. Для ее создания необходимо обладать исчерпывающей информацией:

В процессе разработки политики безопасности любой телекоммуникационной системы может быть выделено несколько этапов:

При разработке политики безопасности ТС АСУ ОГВ и КСт необходимо принять во внимание ее разнородную архитектуру, обусловленную наличием в их составе существующих ведомственных телекоммуникационных систем, приводящую к изменению перечня методов обеспечения защиты информации для данных ведомственных систем.

В соответствии с политикой безопасности, определяется номенклатура средств, реализующих предложенные в ней методы, а также реализуются соответствующие организационно-режимные мероприятия, в целом образующие систему обеспечения безопасности информации и самих ТС АСУ ОГВ и КСт.

Литература

1.Эксперт, №4, 2007

2.Бетелин В., Галатенко В., «Информационная безопасность в России: опыт составления карты», Jet Info, №1(56), 1998 – с 5.

3.«Информационная безопасность и защита информации. Сборник терминов и определений», ГТК, 2001.

4.Модель угроз и нарушителя безопасности персональных данных, обрабатываемых в типовых информационных системах персональных данных отрасли, Министерство связи и массовых коммуникаций, М., 2010.

5.ГОСТ Р ИСО/МЭК 15408-2-2008

6.Руководящий документ: Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. – Сборник руководящих документов по защите информации от несанкционированного доступа, ГТК, М., 1998.

7.ГОСТ Р ИСО/МЭК 15408-3-2008