12.11.2012 /Статьи

Статья предлагает основной подход к созданию системы обеспечения безопасности информации транспортных сетей автоматизированной системы управления органов государственной власти и бизнеса. Обращается внимание на особенности построения системы обеспечения безопасности, накладываемые архитектурой транспортных компонент. Определены основные требования к построению такой системы безопасности.

The article offers a basic approach to creation of an information security system for transport networks of automated control systems in governmental and business entities. Attention is drawn to security system building specifics conditioned by architecture of transport components. The principle requirements for building such a security system are identified.

Ключевые слова: безопасность инфотелекоммуникационной системы, автоматизированная система управления, транспортная сеть, система обеспечения безопасности информации, методы обеспечения безопасности, система управления безопасностью.

Key words: security methods, security management system.

На современном этапе развития общества увеличение добавленной стоимости в экономике происходит в значительной мере за счет интеллектуальной деятельности, повышения технологического уровня производства и распространения современных информационных и телекоммуникационных технологий.

Международный опыт показывает, что высокие технологии, в том числе информационные и телекоммуникационные, уже стали локомотивом социально-экономического развития многих стран мира, а обеспечение гарантированного свободного доступа граждан к информации - одной из важнейших задач государств.

Одной из наиболее острых проблем стала тенденция увеличения количества компьютерных преступлений. Растет корыстная направленность компьютерных преступлений, а также наносимый материальный ущерб. Увеличилось количество преступлений, совершенных группами, в том числе трансграничных компьютерных преступлений.

Все большую актуальность приобретают вопросы обеспечения безопасности информационно-телекоммуникационных систем, включая безопасность национального сегмента сети Интернет.

Уровень реализации потенциальных возможностей автоматизированной системы управления (АСУ) органов государственной власти (ОГВ) и коммерческих структур (КСт), становится все более зависимым от надежности и эффективности функционирования телекоммуникационной инфраструктуры и ее способности обеспечивать своевременный, достоверный, устойчивый и безопасный информационный обмен между удаленными объектами АСУ ОГВ и КСт.

Говоря об информационной безопасности транспортной компоненты (или транспортной сети - ТС) АСУ ОГВ, да и вообще об информационной безопасности любых отечественных телекоммуникационных систем и сетей аналогичного назначения, имеет смысл сначала уяснить общую архитектуру рассматриваемой системы. Это даст возможность определить ее возможные сильные и слабые стороны, и, в конечном итоге, говорить о безопасности передаваемой информации и безопасности самой транспортной компоненты АСУ ОГВ, а также о методах и средствах, позволяющих эту безопасность обеспечить.

Транспортные компоненты АСУ ОГВ являются территориально-распределенными сетями специального назначения, которые в своем развитии постепенно приобретают черты сетей нового поколения. В основу их архитектурного облика положены концептуальные положения построения NGN сетей (рис. 1) [1]. Функции уровня доступа, в соответствии с концепцией NGN, выполняют пограничные устройства, обеспечивающие защиту, передаваемой в ТС информации.

Основными элементами АСУ ОГВ и КСт являются:

- терминальное оборудование;

- объектовые локальные сети;

- транспортные сети.

Терминальное оборудование включает в себя совокупность технических средств передачи и/или приема электрических сигналов по линиям связи [2].

Рис. 1

Архитектурный облик АСУ ОГВ и КСт РФ

Каждая объектовая локальная сеть включает совокупность терминального оборудования (устройства обработки информации и их сети), размещаемого на данном объекте, и связывающие его проводные и беспроводные компоненты.

Транспортная сеть обеспечивает перенос всех видов разнородного трафика, создаваемого пользователями, с заданным качеством. В ее основные функции также входит обеспечение распределения трафика между взаимодействующими объектовыми локальными сетями [3].

Следует также отметить, что ТС АСУ ОГВ и КСт объединит разнородные сети различных министерств и ведомств, а также включит в себя Единую сеть электросвязи (ЕСЭ РФ) [4], предоставляющую свой ресурс для переноса трафика ТС ОГВ и КСт. Подавляющее большинство современных территориально-распределенных АСУ использует каналы связи Минсвязи РФ [3].

В то же время, использование ресурса ЕСЭ РФ ухудшает характеристики безопасности ТС ОГВ и КСт в части обеспечения доступности ресурсов, вследствие широкого применения в ЕСЭ РФ импортного оборудования.

Следовательно, сложившаяся на сегодня ситуация создает реальную угрозу не только отслеживания и анализа трафика ТС АСУ ОГВ и КСт, но и угрозу его перехвата и модификации. Следствием нанесения информационных атак на компоненты ТС АСУ ОГВ и КСт может стать полное разрушение телекоммуникационной инфраструктуры АСУ ОГВ и КСт и потеря управляемости Государством.

Таким образом, в настоящее время ощущается острая необходимость построения системы обеспечения безопасности информации (СОБИ), передаваемой по ТС АСУ ОГВ и КСт и обеспечения безопасности самой ТС. Разработка СОБИ должна проводиться параллельно с созданием самой ТС.

В соответствии с функциональной классификацией методов обеспечения безопасности по [5], выделяют методы обеспечивающие конфиденциальность, целостность и доступность защищаемой информации и информационного ресурса ТС АСУ ОГВ и КСт.

Такая совокупность охватывает методы, обеспечивающие защиту от всех возможных видов вторжений (атак). На практике из всей совокупности выделяют методы, обеспечивающие безопасность на объектах и узлах связи, реализуемые специализированными подразделениями (защита от утечек по техническим каналам, организационно-режимные мероприятия), а также методы физической защиты. Эти методы предлагается объединить в отдельное понятие - технологическую безопасность.

Необходимым условием разработки СОБИ является наличие политики безопасности, определяющей перечень методов, которые наилучшим образом обеспечивают информационную безопасность от актуальных угроз.

ТС АСУ ОГВ и КСт может быть изображена в виде трех составляющих, обеспечивающих выполнение следующих функций (услуг) (рис. 2):

- перенос информации - основная функция ТС;

- управление ТС, обеспечивающее управление сетевыми ресурсами и безопасностью;

- присоединение - сопряжение ТС АСУ ОГВ и КСт с внешними транспортными системами (ЕСЭ РФ, существующими ведомственными сетями и т.п.)

Совокупность методов обеспечения безопасности в той или иной мере пронизывает все составляющие ТС АСУ ОГВ и КСт.

Система безопасности информации любой системы, в том числе и ТС АСУ ОГВ и КСт, должна строиться с учетом следующих основных требований [6]:

К необходимому минимуму требований следует отнести реализацию сервисов безопасности на сетевом и транспортном уровнях и поддержку механизмов аутентификации, устойчивых к сетевым угрозам (рис. 3).

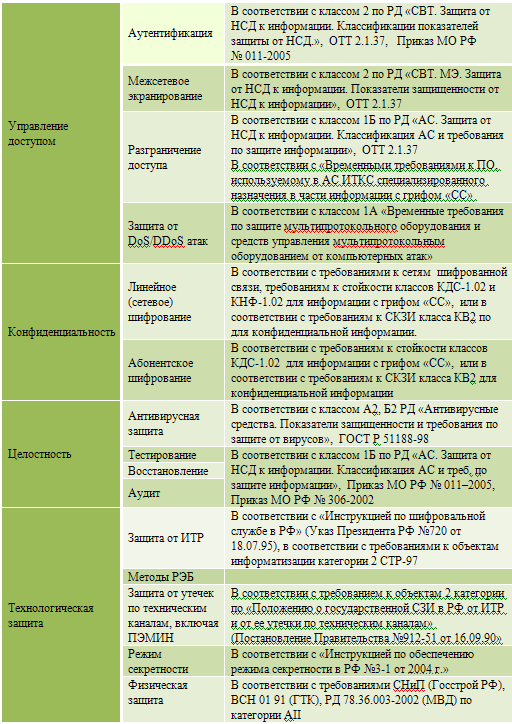

Стандартизованный набор требований к сервисам безопасности позволяет различным исполнителям этих сервисов реализовывать их в соответствии с едиными требованиями (рис. 4). На рисунке приведены требования для информации, содержащей сведения, составляющие государственную тайну с грифом «Совершенно секретно».

Система управления безопасностью концептуально является неотъемлемой составной частью СОБИ, но функционально входит в систему управления ТС АСУ ОГВ и КСт. Она обеспечивает управление качеством услуг безопасности. Операции управления средствами, реализующими методы обеспечения безопасности, осуществляют координацию, синхронизацию и установку параметров функций безопасности на всех управляемых устройствах ТС АСУ ОГВ и КСт.

Рис. 2

Архитектура системы обеспечения безопасности ТС АСУ ОГВ и КСт

Рис. 3

Схема организации многоконтурной СОБИ с учетом защиты от атак из каналов связи

Стандартизованный набор требований к сервисам безопасности.

Рис. 4

Требования к подсистеме безопасности ТС АСУ ОГВ и КСт

Система обеспечения безопасности должна обеспечивать комплексное единое управление безопасностью различных составных частей ТС АСУ ОГВ и КСт (включая ведомственные сети и системы) с использованием унифицированных интерфейсов (ключевых интерфейсов).

Важнейшей особенностью систем обеспечения безопасности ТС АСУ ОГВ и КСт является необходимость обеспечения безопасности услуги, обеспечивающей присоединение внешних транспортных систем (ЕСЭ РФ, систем других ведомств). Для этого следует предусмотреть программно-аппаратные методы защиты (методы криптографической изоляции) и необходимые правовые меры и организационные мероприятия, связанные с разработкой соглашения о взаимодействии с операторами внешних систем (SLA), включающее методы обеспечивающие мониторинг, а в особый период, - и управление элементами этих систем.

Заключение

Из структуры АСУ ОГВ и КСт и необходимости использования транспортных ресурсов ЕСЭ РФ следует необходимость защиты как передаваемой по АСУ ОГВ и КСт информации управления ВС, так и информации управления АСУ ОГВ и КСт.

Ввиду территориальной распределенности системы, ее значительной сложности и многогранности процесса управления Государством и бизнесом возникает потребность в комплексном подходе к построению защиты информации, как в существующих АСУ, так и в АСУ ОГВ и КСт, и их особенно уязвимых транспортных компонент.

Основой реализации СОБИ является политика безопасности.

Архитектура системы защиты информации в ТС АСУ ОГВ и КСт должна создаваться с использованием определенных требований с обязательным включением в ее состав системы управления безопасностью.

Особенностью построения СОБИ ТС АСУ ОГВ и КСт является необходимость обеспечения безопасного взаимодействия с ЕСЭ РФ – безопасность присоединения, которая должна найти отражение не только в используемых соответствующих методах, но и в соглашениях о качестве обслуживания (SLA) [4] с коммерческими операторами входящих в ТС сетей и систем.

Предлагаемые в данной статье принципы построения системы обеспечения безопасности могут быть использованы не только при разработке СОБИ ТС АСУ ОГВ и КСт, но и для других отечественных систем аналогичного назначения.

Литература