12.11.2012 /Статьи

Статья освещает роль системы обеспечения безопасности и проблемы безопасности управляющей информации автоматизированных систем управления (АСУ) органов государственной власти (ОГВ) или коммерческих структур (КСт). Рассматривается, в каких случаях информация управления подлежит защите. Предлагаются основные решения, позволяющие обеспечить безопасность информации управления АСУ ОГВ и КСт.

The article gives coverage to the role of a security system and the problem of controlling information security of automated control systems (ACSs) in governmental entities (GES) or business entities (BEs). The article discusses when controlling information must be secured. Basic solutions are offered to ensure the security of controlling information of ACs in GEs and BEs.

Ключевые слова: безопасность управления, система обеспечения безопасности информации, система управления безопасностью, политика безопасности, автоматизированная система управления, виртуальная сеть.

Key words: control security, security policy.

Современное общество характеризуется высоким уровнем развития информационных и телекоммуникационных технологий и их интенсивным использованием гражданами, бизнесом и органами государственной власти. Использование этих технологий в современных автоматизированных системах управления (АСУ) является необходимым условием обеспечения их эффективного функционирования.

Одной из важнейших задач построения АСУ как государством, так и бизнесом является обеспечение безопасности информации и информационной инфраструктуры. Для решения этой задачи необходимо разработать систему обеспечения безопасности информации (СОБИ), как неотъемлемую часть АСУ.

СОБИ представляет собой совокупность правовых, организационных и технических мероприятий, норм, служб и механизмов защиты, органов управления и исполнителей, направленных на противодействие заданному множеству угроз информационной безопасности распределенных АСУ [1].

Защита от конкретных угроз обеспечивается выполнением заданных функций и методов СОБИ. Для успешного выполнения заданных функций безопасности и эффективного использования методов защиты необходимы дополнительные действия по обеспечению их поддержки, осуществляемые системой управления безопасностью (СУБ).

СУБ должна являться неотъемлемой составной частью системы управления телекоммуникационными составляющими (транспортными сетями - ТС) территориально распределенных АСУ. СУБ создается для управления качеством услуг СОБИ. Операции управления средствами, реализующими методы обеспечения безопасности, осуществляют координацию, синхронизацию и установление параметров функций безопасности управляемых устройств, а также мониторинг состояния защищенности этих устройств.

СУБ является одной из составляющих политики безопасности. В процессе своего функционирования СУБ должна решать две основные задачи:

- в процессе использования по назначению ТС АСУ ОГВ или КСт обеспечивать совместное функционирование устройств обеспечения безопасности;

- непосредственно решать задачи обеспечения безопасности телекоммуникационных взаимодействий, хранения и обработки информации.

Среди функций управления устройствами обеспечения безопасности информации ТС АСУ ОГВ или КСт выделяют:

- задание, коррекцию и отображение параметров контроля санкционированности действий пользователей ТС АСУ ОГВ или КСт;

- задание разрешенного временного регламента работы для каждого пользователя транспортной сети;

- управление безопасностью, определяющее конкретные значения правил безопасности;

- ведение, отображение и печать журналов безопасности;

- уведомление оператора АСУ о фактах устойчивого нарушения правил фильтрации, в том числе и о DoS-атаках, со стороны пользователей ТС АСУ ОГВ или КСт и регистрация этих фактов в журнале безопасности.

Управление безопасностью ТС должно осуществляться из единого центра управления безопасностью с использованием единого (ключевого) интерфейса [2].

Таким образом, живучесть распределенной АСУ зависит, в том числе, от степени защищенности информации управления её транспортной компоненты, составляющей телекоммуникационный ресурс такой АСУ.

Существует два основных варианта передачи информации управления, как телекоммуникационной инфраструктурой, так и СОБИ:

- организация физически выделенной сети, служащей только для задач передачи информации управления;

- передача информации управления с использованием сети, предназначенной для передачи информации пользователей.

Использование отдельной физической подсети для передачи информации управления не решает проблем по ее защите, незначительно улучшает надежность системы управления, но значительно ухудшает экономические и эксплуатационные характеристики ТС АСУ ОГВ или КСт в целом.

Передача информации управления с использованием сети, предназначенной для передачи информации пользователей, существенно повышает риск ее перехвата, анализа и модификации, что приводит к необходимости использовать дополнительные методы ее защиты, например, шифрование. Кроме того, такой подход увеличивает задержку доставки управляющей информации и отнимает некоторое количество ресурсов сети, ухудшая качество обслуживания пользователей.

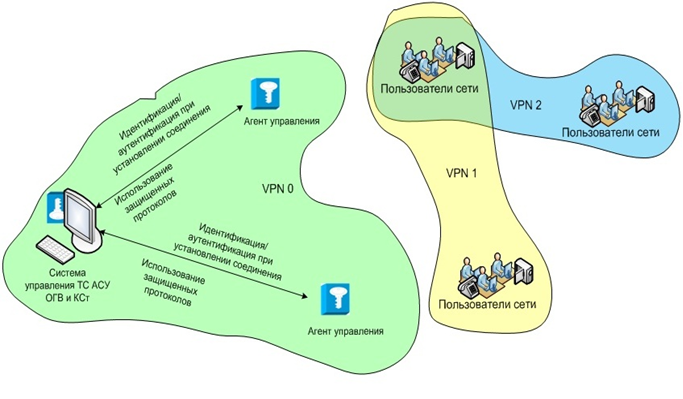

Предлагается выбрать компромиссное решение, заключающееся в организации виртуальной сети (VPN) для передачи информации управления, построенной на основе сети, предназначенной для передачи информации пользователей. Использование отдельной VPN для передачи информации управления создает первый эшелон защиты информации управления, поскольку ни один пользователь АСУ ОГВ или КСт не может быть включен в эту VPN и, следовательно, лишен возможности воздействовать на базу данных системы управления безопасностью (рис. 1). Кроме того, при организации любого взаимодействия между управляющим и управляемым устройствами следует применять механизмы идентификации и аутентификации (вариант 1) в соответствии с требованиями [3].

Такая организация передачи управляющей информации применима в случае, если последняя не требует защиты, т.е. определяет только параметры работы сетевых устройств (скорость, пропускная способность, полномочия пользователей и т.д.).

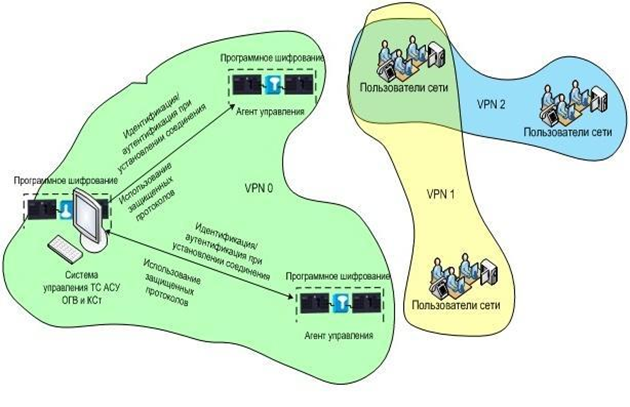

Если информация управления содержит адресную структуру пользователей ТС АСУ ОГВ или КСт и сетевых элементов, то она должна быть отнесена к информации ограниченного доступа (конфиденциальная). В этом случае, в дополнение методов обеспечения безопасности предыдущего варианта, должны использоваться криптографические методы (реализуемые программно) обеспечения безопасности информации управления (вариант 2). Таким образом, как управляющее, так и управляемое устройство должно функционировать под управлением доверенной операционной системы, реализующей криптографические функции (ОС МСВС, Атликс КВ2) (рис. 2).

Рис. 1

Защита управляющей информации

Вариант 1

Рис.2

Защита управляющей информации.

Вариант 2

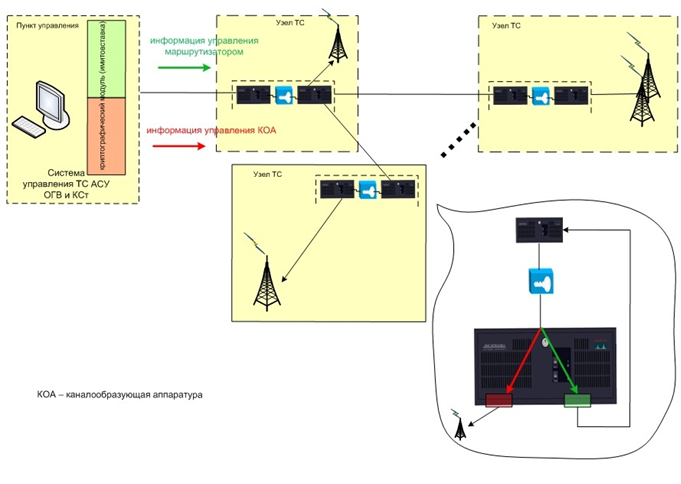

Если же информация управления содержит сведения о параметрах каналообразующей аппаратуры (сведения о частотах, временных интервалах, параметрах ППРЧ и др.), то в этом случае информация управления должна быть отнесена к информации, содержащей сведения, составляющие государственную тайну. В данном случае необходимо использовать криптографические методы защиты информации, содержащей сведения, составляющие государственную тайну для сетей шифрованной связи второго класса. На каждом узле связи ТС АСУ ОГВ или КСт должны размещаться средства криптографической защиты, обеспечивающие защищенный обмен информацией управления (вариант 3), как показано на рис. 3. На этом же рисунке отображена организация защиты управляющей информации, имеющей различную степень конфиденциальности.

Рис.3

Защита управляющей информации.

Вариант 3

Такой принцип позволяет в одном устройстве обеспечить комплексное управление безопасностью АСУ ОГВ или КСт с единого или несколько взаимоувязанных устройств управления.

Отдельной проблемой является обеспечение возможности мониторинга и управления (в особый период) арендованными ресурсами ЕСЭ РФ в соответствии с [4]. Для этого предлагается средства обеспечения управления ЕСЭ РФ размещать на узлах привязки ЕСЭ РФ.

Заключение

Система управления безопасностью является неотъемлемой составной частью системы обеспечения безопасностью и одновременно входящей в автоматизированную систему управления телекоммуникационной компонентой АСУ ОГВ или КСт.

Управление безопасностью и качеством обслуживания при передаче информации должно осуществляться из единого центра управления с использованием единого (ключевого) интерфейса.

Наиболее перспективным вариантом организации передачи управляющей информации является создание виртуальной сети (VPN), построенной на основе сети, предназначенной для передачи информации пользователей.

Схема организации защиты управляющей информации определяется степенью ее конфиденциальности.

В данной статье предложена схема организации передачи управляющей информации разной степени конфиденциальности по общим каналам связи, которая может быть положена в основу организации единого управления распределенной АСУ.

Литература